Перейти к:

Устойчивость темных сетей в условиях враждебного окружения: оптимизация централизации и плотности

https://doi.org/10.21202/2782-2923.2023.3.667-688

EDN: MOZVSV

Аннотация

Цель: анализ правовой природы, структуры, особенностей насильственного экстремизма, а также выработка мер для предотвращения данного противоправного поведения.

Методы: диалектический подход к познанию социальных явлений, позволяющий проанализировать их в историческом развитии и функционировании в контексте совокупности объективных и субъективных факторов, который определил выбор следующих методов исследования: формально-логический и социологический.

Результаты: в последние годы мир стал свидетелем возникновения насильственного экстремизма, что по-прежнему вызывает тревогу во всех странах. К изучению природы и структуры этого явления прилагаются большие усилия, призванные помочь выработке мер для предотвращения насильственных действий в будущем. Особый интерес аналитиков и исследователей вызывает выявление структурных особенностей, которые усиливают или снижают сопротивляемость насильственного экстремизма внутренним и внешним воздействиям. Часто отмечается, что насильственный экстремизм обычно стремится сбалансировать операционную безопасность и эффективность. Ряд ученых утверждают, что стремление экстремистов к секретности перевешивает их стремление к эффективности, в результате чего их организации становятся менее централизованными и имеют меньше внутренних связей. Другие доказывают, что централизация необходима, поскольку безопасностью легче поступиться, а внутренняя сплоченность повышает чувство солидарности и препятствует противостоящим влияниям. Естественно, обе позиции подкрепляются свидетельствами. В настоящей статье анализируется развитие террористической сети Нурдина Топа с целью изучения баланса между безопасностью и эффективностью с новой точки зрения. Было обнаружено, что процесс формирования различных структур сети гораздо сложнее, чем то, что описывается в современной научной литературе.

Научная новизна: в работе обосновано, что процесс формирования структуры темной сети более сложный, чем то, как он описан в современной научной литературе, а именно что структура сети на обоих концах континуумов сплоченности и централизации имеет потенциальные преимущества и недостатки в отношении ее устойчивости. В случае сети Нурдина Топа оказалось, что активное формирование внешних связей сети в периоды после терактов обеспечивало доступ к ресурсам, но, вероятно, стало одним из факторов обнаружения и последующего разрушения сети. Во многом аналогично ее предшественникам, организовавшим теракт Бали I, которые также активно устанавливали внешние связи после операции, эта сеть столкнулась со значительными потерями и была вынуждена перестраиваться немедленно после каждой операции. Эта тенденция, как и в целом принятие централизованной структуры, показывает, что сеть Нурдина сформировала субоптимальную структуру, которая в конечном итоге способствовала его гибели.

Практическая значимость: основные положения и выводы статьи могут быть использованы в научной, педагогической и правоприменительной деятельности при рассмотрении вопросов, связанных с противодействием экстремизму и терроризму.

Впервые статья опубликована на английском языке в журнале Criminology, Criminal Justice, Law & Society and The Western Society of Criminology Hosting by Scholastica. По вопросам коммерческого использования обратитесь в редакцию журнала Criminology, Criminal Justice, Law & Society (CCJLS) и The Western Society of Criminology: CCJLS@WesternCriminology.org

Цитирование оригинала статьи на английском: Everton, S. F., & Cunningham, D. (2015). Dark network resilience in a hostile environment: optimizing centralization and density. Criminology, Criminal Justice, Law & Society, 16(1), 1–20.

URL публикации: https://ccjls.scholasticahq.com/article/341-dark-network-resilience-in-a-hostile-environment-optimizingcentralization-and-density

Ключевые слова

Для цитирования:

Эвертон Ш.Ф., Каннингэм Д. Устойчивость темных сетей в условиях враждебного окружения: оптимизация централизации и плотности. Russian Journal of Economics and Law. 2023;17(3):667-688. https://doi.org/10.21202/2782-2923.2023.3.667-688. EDN: MOZVSV

For citation:

Everton S.F., Cunningham D. Dark network resilience in a hostile environment: optimizing centralization and density. Russian Journal of Economics and Law. 2023;17(3):667-688. (In Russ.) https://doi.org/10.21202/2782-2923.2023.3.667-688. EDN: MOZVSV

Введение

Экстремистские сети (также известные как скрытые сети, темные сети) представляют собой постоянную проблему для государств по всему миру. Их сущность и структура подвергаются всестороннему изучению в целях выработки мер, которые позволили бы дестабилизировать, разрушить их или иным способом предотвратить будущие насильственные действия. Особый интерес вызывает выявление структурных особенностей, которые усиливают или снижают сопротивляемость таких сетей к внутренним и внешним воздействиям. Как часто отмечается, группы обычно стремятся установить равновесие между операционной безопасностью и эффективностью (см., например, Combatting Terrorism Center, 2006; Crossley et al., 2012; McCormick & Owen, 2000; Morselli et al., 2007). Однако до сих пор не решен вопрос о том, какие черты способствуют поддержанию такого равновесия в темных сетях. Так, в современной научной литературе предлагаются две в некоторой степени противоположные гипотезы о взаимоотношениях между структурой сети и операционной безопасностью. Ряд ученых утверждают, что, когда стремление к секретности перевешивает стремление к эффективности, темные сети становятся внутренне разрозненными и нецентрализованными (Baker & Faulkner, 1993; Enders & Su, 2007; Raab & Milward, 2003). Другие доказывают прямо противоположное: стремление к секретности приводит темные сети к повышению централизации и сплоченности. Централизация необходима, поскольку безопасностью можно поступиться, когда транзакции вынужденно проходят долгий путь, а это можно преодолеть через координацию деятельности из центрального узла (Lindelauf et al., 2009). Сторонники этой точки зрения также утверждают, что сплоченность является нормой в темных сетях, поскольку повышает чувство солидарности и препятствует противостоящим влияниям (Coleman, 1988), а также что рекрутинг происходит преимущественно по линии доверия (Erickson, 1981).

Различные точки зрения на проблему баланса между безопасностью и эффективностью подкрепляются свидетельствами (Crossley et al., 2012; Everton & Cunningham, 2013). Одна из причин большого расхождения в результатах и выводах состоит в способах измерения степени централизации и сплоченности (Crossley et al., 2012). Например, централизация часто оценивается по степени центральности (Freeman, 1979), но остается неясным, верно ли при этом характеризуется тип централизации темных сетей. Проблемы с измерениями существуют и в отношении сплоченности. Так, поскольку мера плотности обычно находится в обратной зависимости от размера сети, крупные и географически рассеянные сети являются менее плотными. Второй фактор, способствующий противоречиям во взглядах на баланс между безопасностью и эффективностью, состоит в том, что большинство исследований недостаточно учитывают многоаспектный характер темных сетей (Crossley et al., 2012) или не выделяют различные типы анализируемых отношений (Lindelauf et al., 2009). Большая часть работ фокусируется на каком-либо одном типе взаимоотношений, обычно это коммуникационные связи; однако члены темных сетей участвуют в целом спектре взаимоотношений. Наконец, еще одна причина в том, что во многих работах не учитывается окружение, в котором действуют эти скрытые сети. Такие сети редко бывают статичными. Они меняются не только в соответствии со своими операционными целями, но и со стратегическими выборами оппонентов.

В нашем исследовании мы изучили, как структура темных сетей может меняться в зависимости от их собственных целей и стратегий властей. Работа построена следующим образом. Прежде всего, мы рассматриваем стратегическое равновесие, существующее между террористами и другими мятежными группами. Эти группы обычно стремятся (или должны стремиться) к балансу между операционной эффективностью и безопасностью; мы операционализируем эти понятия в терминах централизации сети и взаимосвязанности соответственно. Отсюда возникает ряд гипотез относительно того, что можно ожидать от темной сети с течением времени. Далее мы обращаемся к эмпирической базе исследования, а именно к информации о терроризме и мятежах в Индонезии и о стратегических подходах властей этой страны в попытках борьбы с темными сетями. Затем мы обсудим данные и методы, применяемые при анализе. Далее представлены результаты исследования, которые демонстрируют, что процесс формирования различных структур темных сетей является гораздо более сложным, чем то, что описывается в современной научной литературе. В заключении мы описываем ограничения нашей работы и предложения для будущих исследований.

Обзор литературы о централизации сетей

Операциональная эффективность мятежных групп во многом зависит от их способности мобилизовать людей и ресурсы (McCormick, 2005; McCormick & Owen, 2000). Ряд ученых предполагают существование положительной связи между централизованными сетями и операциональной эффективностью (Baker & Faulkner, 1993; Morselli, 2009); считается, что они более эффективно мобилизуют людей и ресурсы, так как способствуют эффективности процесса принятия решений (Enders & Jindapon, 2010), тем самым улучшая стратегическое планирование и создавая систему подотчетности и стандартов деятельности среди членов сети (Tucker, 2008). Они могут также облегчать перенос ресурсов благодаря более коротким путям между руководителями и другими участниками сети (Lindelauf et al., 2009). Таким образом, неудивительно, что несколько относительно успешных темных сетей воспринимаются как централизованные сети, построенные вокруг харизматичных лидеров. Например, Enders и Sandler (2006) предположили, что централизованный характер секты «Аум Синрикё» позволил ей в 1990-е гг. успешно произвести теракт с распылением газа зарина в токийском метро, тогда как децентрализация «Аль-Каиды»1 снизила ее способность осуществлять атаки с использованием химических, биологических, радиологических и ядерных веществ2. Говоря точнее, многие из таких характеристик были в основном качественными, им не хватает стандартизированных мер анализа социальных сетей3. Тем не менее по ним можно судить, что централизация положительно связана с управлением и контролем над темными сетями.

Однако преимущества централизации неоднозначны. Как показывают исследования, менее централизованные организации быстрее адаптируются к переменам (Arquilla, 2009) и меньше страдают от удаления ключевых фигур (Bakker et al., 2011; Sageman, 2003, 2004). Распространено мнение, что многие темные сети, особенно террористические, придерживаются ячеистой или распределенной структуры (Carley et al., 2003). Благодаря этому небольшие ячейки действуют относительно самостоятельно с небольшими операционными затратами, что, в свою очередь, позволяет им легче приспосабливаться к быстро меняющейся обстановке, чем иерархическим сетям (Kenney, 2007). Кроме того, менее централизованные сети лучше выдерживают шоковые воздействия, такие как захват ключевой фигуры, поскольку большая часть остальной сети не затрагивается и может продолжать свою деятельность. Однако чрезмерно децентрализованные темные сети могут столкнуться с проблемой мобилизации ресурсов. Более того, возникает риск, что отдельные члены или малые группы начнут действовать самостоятельно без согласования с действиями всей организации. Это говорит о том, что для подпольных сетей существует оптимальный уровень централизации и что он может меняться с течением времени. Можно показать, что темные сети повышают уровень своей централизации, когда их главной задачей становятся мобилизация и перераспределение ресурсов (например, непосредственно перед атакой). Напротив, централизация снижается, когда на первый план выходит задача адаптации, например, после проведенной операции. Кроме того, централизация сети почти наверняка зависит от окружения (Everton, 2012a). В относительно дружественном окружении, где приспособляемость менее важна и риск потери ключевых фигур невелик, подпольные сети будут, вероятно, более централизованными. Если же окружение становится более враждебным, они будут двигаться в сторону децентрализации. Например, считается, что до событий 11 сентября 2001 г. «Аль-Каида»4 была довольно централизованной, а после под давлением сил коалиции ее структура стала гораздо более децентрализованной (Sageman, 2008). Как бы то ни было, эти факторы показывают, что анализ методом поперечного среза не подходит для всестороннего понимания динамики сетей.

Внутренняя связность в сетях

Нет сомнений, что набор в группы происходит преимущественно через социальные связи. К примеру, в работе Lofland и Stark (1965; см. также Stark, 1996), посвященной переходу в «Церковь Объединения», было показано, что вступившие в нее обладали более прочными связями с членами этой группы, чем с людьми за ее пределами. Подобным образом Stark и Bainbridge (1980) обнаружили, что работа миссионеров-мормонов путем рекрутинга «от двери к двери» в основном безуспешна, однако если миссионеры встречались с немормонами в домах своих друзей-мормонов, то успешность рекрутинга достигала 50 %. Почему так происходит? Потому что такие встречи происходили лишь после того, как рядовые мормоны выстраивали тесные личные отношения с этими немормонами и вовлекали их в свои группы. Метаанализ, проведенный в работах Snow и соавт. (Snow et al., 1980), а также в исследовании McAdam (1986; см. также McAdam & Paulsen, 1993), посвященном кампании «Лето свободы» 1964 г., обнаружил сходную динамику: успешные общественные движения вовлекают новых членов в основном через социальные связи (Snow et al., 1980, p. 791). Наконец, анализ Sageman (2003, 2004) всемирного движения Салафитского джихадизма (GSJ) показал, что 83 % его членов были вовлечены через дружеские, родственные или наставнические связи.

Поскольку безопасность очень важна для темных сетей, они стремятся рекрутировать по линиям доверия (Passy, 2003). Иные пути представляют большую опасность, как показывает пример Рамзи Юсуфа, одного из участников атаки на Всемирный торговый центр в 1993 г. Привлекая новых членов через свои связи, он избегал внимания властей; удача закончилась после рекрутинга незнакомого ему южноафриканского студента. Юсуф попросил студента отнести подозрительный пакет в шиитскую мечеть, а тот позвонил в американское посольство, в результате чего Юсуфа арестовали и выслали из США (Sageman, 2004, pp. 109–110). Рекрутинг через тесные связи предполагает, что сети со временем становятся все более плотными, так как между ранее незнакомыми участниками возникают связи. Это происходит благодаря явлению, которое Granovetter (1973) назвал «запретной триадой»; в конечном итоге оно приводит к повышению плотности группы (рис. 1).

Рис. 1. Запретная триада Granovetter’а

Fig. 1. Granovetter’s Forbidden Triad

Плотность сети, наличие многочисленных сильных связей дают темным сетям важное преимущество: они минимизируют количество отколовшихся членов, так как лучше отслеживают их поведение (Finke & Stark, 1992, 2005; Granovetter, 2005), используют соответствующие стимулы за солидарность (McAdam, 1982, 1999; Smith, 1991) и решают проблемы координации (Chwe, 2001). В целом темные сети, способные минимизировать отход своих членов, более успешны, чем неспособные на это. Фактически они зачастую «предпочитают», чтобы их членов убили, чем чтобы они покинули группу, поскольку «если один активист решит уйти, то вся организация оказывается уязвимой из-за его последующих действий» (Hafez, 2004, p. 40), и обычно в такой ситуации им приходится менять планы и прекращать деятельность на неопределенный период времени (Berman, 2009, p. 29).

Соображения безопасности заставляют темные сети не только набирать новых членов преимущественно через сильные связи, но и ограничивать свои связи с внешним миром, поскольку это позволяет минимизировать приток противоречащих им идей и других влияний, способных пошатнуть мировоззрение членов группы. Однако, хотя ограничение внешних связей повышает безопасность группы, полностью изолированные от внешнего мира темные сети вряд ли могут поддерживать свое существование в течение долгого времени (Jackson et al., 1960), так как им необходимы связи с другими группами для получения важной информации и других материальных и нематериальных ресурсов (например, оружия, материалов, новых членов). Как было ранее показано в литературе, внешние связи жизненно необходимы любой группе или организации, пытающейся выжить в быстро меняющемся окружении (Uzzi, 1996, 2008; Uzzi & Spiro, 2005), а в случае мятежных групп этот фактор приобретает особую остроту, так как они сталкиваются не только с постоянно меняющимся, но и с враждебным окружением.

Гипотезы

Поскольку темные сети стремятся поддерживать оптимальный уровень централизации и баланса между внутренними и внешними связями, следует ожидать, что эти уровни будут меняться в зависимости от текущих операциональных целей и событий. Разумеется, некоторые изменения в структуре сети происходят не намеренно, а случайно. Важным следствием из теории социальных сетей является то, что индивидуальный выбор участников (например, создание или прекращение связи) может иногда вызвать изменения в структуре сети, к которым они не стремились и даже не догадывались о них (Maoz, 2011). Тем не менее, как отмечалось выше, мы ожидаем, что темные сети будут двигаться в направлении централизации, когда главной целью группы является мобилизация ресурсов, например перед атакой; когда же фокус переносится на адаптивность и гибкость, например после атаки, тогда они будут стремиться к децентрализации. Эти положения можно формализовать следующим образом.

Гипотеза 1a: из-за необходимости мобилизовать ресурсы для операции темные сети будут становиться более централизованными непосредственно перед атакой.

Гипотеза 1b: из-за необходимости адаптироваться после операции темные сети будут стремиться к меньшей централизации после атаки.

Цели деятельности до и после операции могут также влиять на относительное число внешних связей. Особенно непосредственно перед операцией это число может повышаться, а после нее сети могут стремиться их отграничивать.

Гипотеза 2a: поскольку темные сети часто нуждаются в доступе к внешним ресурсам для выполнения операций, они будут увеличивать относительное число своих внешних связей перед атакой.

Гипотеза 2b: поскольку непосредственно после операции темные сети меньше нуждаются в доступе к ресурсам, они будут уменьшать относительное число своих внешних связей сразу после атаки.

Однако относительное число внешних связей темной сети и уровень ее централизации будут изменяться в зависимости не только от ее операциональных целей, но и от внешнего окружения, в частности, от попыток властей разрушить ее. При противодействии мятежам используется широкий спектр стратегий для разрушения темных сетей. В работе Roberts и Everton (2011) перечислены некоторые из них. Авторы разделяют такие стратегии на два типа: кинетические и некинетические. Первые предполагают применение агрессивных наступательных мер, таких как ликвидация и захват членов группы и их последователей, тогда как некинетические подходы являются более всеобъемлющими и включают различные ненасильственные меры, такие как институциональное строительство, психологические операции (Psyops), программы реабилитации и реинтеграции, информационные операции (io), отслеживание и мониторинг ключевых членов сетей (Everton, 2012a), с целью разорвать связи между местным населением и мятежниками, в конечном итоге лишив последних материальных и нематериальных ресурсов. По различным причинам мы ожидаем, что (успешные) кинетические и некинетические подходы приведут ко все большей изоляции темных сетей. Кинетические подходы достигают этого путем повышения враждебности окружения, в котором действуют темные сети, а некинетические – отрезая темные сети от местного населения.

Гипотеза 3a: поскольку кинетические операции создают враждебное окружение, темные сети будут становиться все более изолированными в результате их применения.

Гипотеза 3b: поскольку некинетические операции направлены на прекращение связей между темными сетями и местным населением, темные сети будут становиться все более изолированными в результате их применения.

Менее понятно, какое влияние кинетические и некинетические операции окажут на уровень централизации темных сетей, поэтому в данный момент мы не выдвигаем никаких гипотез относительно эффективности каждой стратегии; также неясно, какая из них является предпочтительной. С одной стороны, давление в сторону централизации темных сетей позволит им мобилизовать ресурсы; однако в то же время это повысит их уязвимость перед целенаправленными атаками. С другой стороны, давление в сторону децентрализации темных сетей может снизить их способность осуществлять атаки, но в то же время усложнит задачу наблюдения за ними и их уничтожения. Далее мы представляем краткий обзор ситуации в Индонезии, на примере которой проверим выдвинутые гипотезы.

Эмпирическая база: Индонезия

В начале 1950-х гг. в недавно возникшем независимом государстве Индонезия произошло несколько мятежей (Conboy, 2006, p. 5). Исламские активисты, помимо таких мотивов, как социально-экономические реформы, объединили мятежников под знаменами движения «Дарул Ислам» (далее – ДИ), во главе которого до своего ареста в 1962 г. стоял Секармаджи Мариджан Картосувирио. В течение 1960-х гг. движение пережило ряд трудностей, таких как массовые исходы членов, отсутствие руководства, ожесточенные споры вокруг стратегии. Все это привело к нескольким попыткам сплотить движение в 1970-е и 1980-е гг. Самым известным результатом этой деятельности стало создание группы Komando Jihad (KJ), состоящей из нескольких ветеранов «Дарул Ислам», которые ставили цель вновь начать революцию против государственной власти, несмотря на ее сложные взаимоотношения с установившимся режимом Сухарто (Conboy, 2006).

Влияние движения «Дарул Ислам» и его первоначальных ответвлений на сегодняшние мятежные группы в Индонезии нельзя недооценивать. Почти все джихадистские организации в стране начиная с 1950-х гг. имеют корни в «Дарул Ислам», включая большинство групп, действовавших в последнее десятилетие, таких как «Джемаа Исламия»5 (JI) и сеть Noordin Top. По мнению главного советника Международной кризисной группы Sidney Jones (2009), его влияние базируется на целом комплексе факторов, среди которых личные и родственные связи, охватывающие целые поколения и глубоко укорененные в современных кругах боевиков, использование таких тактических приемов, как Файи5, стратегия создания безопасной зоны операции6, активное участие в конфликтах, например, в Советско-афганской войне (1979–1989), в межобщинных конфликтах в Амбон и Посо, в конфликте на острове Минданао на юге Филиппин, с целью установить связи между организациями мятежников внутри Индонезии и во всем регионе.

После 11 сентября среди групп, берущих начало в «Дарул Ислам», наибольшую известность приобрела группа «Джемаа Исламия». Она возникла в период Советско-афганской войны как ответвление «Дарул Ислам». Ее основатели, Абдулла Сунгкар и Абу Бакар Баасийр, были известными членами ДИ и одними из первых в 1985 г. направили индонезийских бойцов в лагерь Садда в Пакистане, где обучались многие будущие лидеры «Джемаа Исламия». Организация, формально существующая с 1993 г., первоначально ставила своей целью создание индонезийского исламского государства, впоследствии расширив ее до установления регионального халифата. Деятельность «Джемаа Исламия» стала особенно агрессивной, когда эта группа начала участвовать в межобщинных конфликтах в Индонезии в конце 1990-х – начале 2000-х гг. Она наиболее известна из-за теракта в октябре 2002 г. на Бали, когда от взрыва бомбы погибло 202 человека и о трагедии узнал весь мир. Власти Индонезии предприняли серьезные меры, и многие ключевые фигуры «Джемаа Исламия» были арестованы или убиты.

Все это освободило место на вершине власти, которое занял Нурдин Мохаммед Топ. Он был членом «Джемаа Исламия», но начал рвать свои связи с этой организацией в 2003 г., когда заполучил остатки взрывчатых веществ после терактов в канун Рождества 2000 г. (Everton & Cunningham, 2012). Объединившись с еще несколькими членами «Джемаа Исламия», он использовал эти ресурсы в первой операции своей новой сети: нападении на отель JW Marriott в 2003 г. В течение следующих двух лет его сеть, несколько раз сменившая название, провела ряд успешных атак на «западные цели» в Индонезии. Он опирался на глубоко внедренную сеть агентов, многие из которых были членами «Дарул Ислам» или ее ответвлений, и продолжал действовать в условиях усиления контртеррористической борьбы. В 2006 г. он попал в список ФБР как лицо, разыскиваемое за террористическую деятельность. В течение трех лет организация не совершала терактов, а затем, в августе 2009 г., были одновременно взорваны бомбы в отелях «Риц-Карлтон» и «Марриотт». Это привело к дальнейшему усилению полицейских мер. Вскоре после этого Нурдин и несколько его сподвижников были убиты, а сеть прекратила свое существование (Everton & Cunningham, 2013).

Смерть Нурдина нельзя расценивать как прекращение угрозы терроризма в Индонезии. Например, в 2010 г. группа джихадистов безуспешно пыталась организовать безопасную зону в провинции Ачех, которую они собирались использовать как базу для террористических атак для установления исламской власти в стране (International Crisis Group, 2010). Более того, группа «Джемаа Аншарут Таухид» (далее – JAT), организованная в 2008 г. Абу Бакар Баасийром, вступила в «Джемаа Исламия» в качестве поддержки этой организации в Индонезии. Фактически многие члены «Джемаа Исламия» и бывшие соратники Нурдина перешли в JAT, когда она была создана. Целью этой организации является создание исламского государства; она действует по преимуществу открыто. Однако некоторые ее члены обвиняются в участии в теракте Нурдина 2009 г., в предоставлении боевиков для небольших операций на территории страны и в непосредственном участии в деятельности в Ачехе в 2010 г. Наконец, значительную угрозу терроризма в Индонезии начали представлять небольшие группы менее опытных бойцов, вероятно, при поддержке «Джемаа Исламия» и «Джемаа Аншарут Таухид», хотя они преимущественно сосредоточиваются на нападениях на местные правоохранительные органы (International Crisis Group, 2011).

Власти Индонезии отвечают на рост исламского терроризма в основном двумя способами, которые дают нам своего рода возможность для естественной экспериментальной проверки влияния этих стратегий на сети. Первый способ состоит в формировании антитеррористического Отряда 88 (Det 88); второй – в образовании Джакартского центра сотрудничества правоохранительных органов (Jakarta Centre for Law Enforcement Cooperation, далее – JCLEC) совместно по инициативе индонезийского и австралийского правительств. Отряд 88 был сформирован в июле 2003 г. вскоре после первого теракта на Бали; он финансируется, экипируется и тренируется совместно США и Австралией. С момента создания отряд уже провел несколько успешных операций, например, аресты или ликвидацию сотен лиц, подозреваемых в терроризме, включая Ажари Хусина, близкого помощника Нурдина Топа и главного изготовителя бомб, а также самого Нурдина Топа в конце 2009 г. Однако тактика Отряда 88 все больше подвергается критике со стороны ряда влиятельных индонезийских и международных организаций за намеренное культивирование принципа «сначала стреляй» и возможные нарушения прав человека, такие как пытки подозреваемых в терроризме (Priamarizki, 2013; Roberts, 2013; Elite Indonesian Police Unit, 2013). Сообщается, что с 2010 г. этим отрядом уничтожено 50 человек, подозреваемых в терроризме, что также стало вызывать сомнения внутри страны и на международном уровне в правомерности этих действий. Действительно, есть основания считать, что Отряд 88 пользуется насильственными методами, ранее применявшимися военными подразделениями и принесшими результаты против мятежников из «Дарул Ислам» в 1950-х гг., но затем вышедшими из употребления (Kilcullen, 2010).

От этих методов кардинально отличаются принципы JCLEC, который был основан в 2004 г. в Семеранге, Индонезия. Цель этого центра – оказывать ресурсную поддержку правительствам стран Юго-Восточной Азии в борьбе с транснациональной преступностью и терроризмом. Центр предоставляет площадку для ученых и экспертов, изучающих ситуацию в регионе, а также дает новейшие практические рекомендации для борьбы с терроризмом и транснациональной преступностью (Solomon, 2007). С этой целью Центр предлагает широкий спектр обучающих программ, семинаров, мастер-классов в таких областях, как отмывание денег, работорговля, киберпреступность, компьютерно-техническая экспертиза, кризисные переговоры, работа с информаторами и техника проведения опроса, организованная преступность, исламское право и политика (Jakarta Centre for Law Enforcement Cooperation, 2005–2010). Центр также тесно сотрудничает с региональными правоохранительными органами, которые стремятся повысить свои возможности и использовать новые подходы (Ramakrishna, 2009). Коротко говоря, Центр предлагает более целостный подход к борьбе с террористической угрозой в Индонезии, что чрезвычайно актуально для этой страны (International Crisis Group, 2012).

Данные и методы

Сеть Нурдина Топа служит примером для изучения взаимоотношений между структурой темной сети, ее устойчивостью и антитеррористических стратегий в долгосрочной перспективе. Данная сеть, вероятно, наиболее ярко среди всех организаций в Индонезии за последние несколько десятилетий продемонстрировала удивительную способность противостоять как внутренним, так и внешним ударам. В работе мы использовали данные из двух отчетов Международной кризисной группы (далее – ICG): «Терроризм в Индонезии: сети Нурдина» (2006) и «Индонезия: база поддержки Нурдина Топа» (2009). Дополнением служили данные из открытых источников для создания временных кодов по месяцам с января 2001 по декабрь 2010 г., которые позволили учесть вступление участников в сеть и их возможное выбытие в связи с арестом или гибелью. Отчеты ICG по сетям Нурдина содержат богатые данные в одномодовом и двухмодовом режимах по широкому спектру отношений и связей (дружба, родство, встречи и т. д.), а также важные характеристики (образование, членство в группе, физическое состояние и др.). Эта информация позволила нам сконструировать пять сетей из нескольких подсетей, каждая в количестве 237 человек. Первая – это сеть доверия, объединившая в одномодовом режиме подсети одноклассников, друзей, родственников и членов одной религиозной группы7. Вторая сеть, названная операциональной, состоит из четырех одномодовых сетей, созданных из соответствующих двухмодовых сетей по аспектам логистики, встреч, операций и обучающих мероприятий. Третья сеть – это одномодовая коммуникационная сеть, отражающая картину коммуникаций между членами сети Нурдина. Четвертая сеть – сеть бизнеса и финансов, это одномодовая сеть, созданная из двухмодовой сети, отражающей деловые и финансовые связи членов сети Нурдина8. Наконец, мы сконструировали комбинированную сеть, которая сочетает в себе предыдущие четыре сети для получения общей картины сети Нурдина. Все описанные сети, кроме сети бизнеса и финансов, учитывались в дескриптивной части нашего анализа9, но основное внимание уделяется комбинированной сети, с помощью которой проводился поверочный анализ10.

Чтобы проанализировать эти сети на большом промежутке времени, мы присвоили каждому участнику сети временные коды, обозначающие, когда этот участник вступил в комбинированную сеть Нурдина и когда покинул ее. При присвоении кодов мы предполагали, что связи между участниками остаются постоянными в течение всего периода. Иными словами, если два участника кодировались как друзья в какой-то момент времени, то мы считали, что они остаются друзьями в течение всего времени совместного нахождения в сети. Исключением из этого предположения является подсеть знакомств, поскольку, исходя из работы Krebs (2001), мы считаем, что такая связь не образуется, пока не произошло знакомство (разумеется, если связь не образовалась ранее в рамках таких отношений, как дружба или родство). Мы признаем ограничения этих предположений и их возможное влияние на оценку различных топографических характеристик, используемых в нашей работе. Однако мы считаем, что принятый в работе подход является рациональным и валидным.

Зависимыми переменными выступают различные меры степени централизации и связности сети Нурдина на протяжении исследуемого периода. Степень централизации сети вычислялась с помощью анализа социальных сетей на основе отклонения центральности участника (Wasserman & Faust, 1994). Большая степень центральности дает повышение степени централизации сети и наоборот. Поскольку стандартная оценка централизации (Freeman, 1979) показывает отклонение путем сравнения степени центральности каждого участника с соответствующей степенью самого центрального участника сети, постольку чем выше индекс централизации, тем больше вероятность, что центральным является единственный участник (Wasserman & Faust, 1994, p. 176). Другая мера, предложенная в работах Coleman (1964), Hoivik и Gleditsch (1975) и Snijders (1981), – это отклонение показателя центральности участника в сети. Она сравнивает соответствующий показатель каждого участника со средним показателем; т. е. чем выше индекс централизации, тем больше вероятность, что центральной является группа участников (а не единственный участник). В другой подобной мере – стандартном отклонении – также используется средний показатель всех участников, но она предпочтительнее предыдущей, так как возвращает нас к первоначальной единице измерения. При анализе, приведенном ниже, мы пользуемся показателями как стандартной централизации, так и стандартного отклонения, оба из которых могут быть вычислены для любой меры центральности. В работе применяются две меры централизации: степень и центральность по посредничеству. Поскольку первая из них учитывает число связей на каждого участника, она показывает, в какой степени один или несколько участников имеют множественные связи, которых не имеют другие. Напротив, центральность по посредничеству оценивает, насколько участники могут контролировать поток ресурсов, проходящий через сеть, поэтому этот показатель централизации говорит о том, в какой степени один или несколько участников обладают возможностями регулировать перемещение ресурсов в сети.

Для измерения связанности сети существуют различные показатели, самыми известными из которых являются степень плотности и средний показатель. Однако, как мы уже отмечали, стандартный показатель плотности проблематичен, поскольку он находится в обратной зависимости от размера сети; это ограничение можно обойти, используя среднюю степень центральности (de Nooy et al., 2011; Scott, 2000), но если сеть имеет ячеистую структуру, то локальные плотные участки могут наблюдаться при общей разрозненности сети. Мы избегаем этих проблем путем сравнения внешней и внутренней связанности сети, используя E – I индекс (Krackhardt, 1994), который измеряет отношение связей членов группы с нечленами группы к количеству членов группы:

E – I

E + I,

где E – количество внешних связей, I – количество внутренних связей. Таким образом, если все связи группы внешние, то индекс равен 1,0; если все связи группы внутренние, то индекс равен –1,0; если количество внешних и внутренних связей равно, то индекс равен 0. Мы ожидаем, что при прочих равных условиях E – I индекс темных сетей будет ниже, чем у легальных сетей. Мы также ожидаем, что он всегда будет отрицательным. Разумеется, в данной работе мы не сравниваем темные сети с легальными, а изучаем изменения в конкретной темной сети в течение периода времени. Таким образом, мы ожидаем, что давление на данную сеть приведет к снижению ее E – I индекса.

В анализ включены две переменные с целью изучить различные стратегии, применяемые властями Индонезии в изучаемый период: (1) первая переменная указывает на формирование и деятельность Отряда 88, (2) вторая переменная указывает на формирование и деятельность Центра JCLEC. Хотя Отряд 88 был сформирован в июле 2003 г., он достиг своей операциональной мощности в 400 человек лишь к середине 2005 г.; поэтому рост переменной показан на уровне 16 человек в месяц начиная с июля 2003 г. и до достижения 400 человек в июле 2005 г. Масштаб переменной уменьшен в 100 раз для удобства интерпретации коэффициентов. Центр JCLEC был основан в июле 2004 г., но до начала обучения большого количества слушателей на курсах прошло много времени. Таким образом, используя данные ежегодных отчетов JCLEC о количестве слушателей курсов (Jakarta Centre for Law Enforcement Cooperation, 2005–2010), мы вывели переменную, отражающую среднее количество слушателей, посещавших курсы JCLEC в предыдущие шесть месяцев. Другими словами, хотя Центр был основан в июле 2004 г., скользящее среднее за шесть месяцев на тот момент равняется нулю, так как в предыдущие полгода никто не посещал курсы JCLEC. Однако скользящее среднее за шесть месяцев на август 2004 г. равняется 8,167, потому что в июле 2004 г. 49 учащихся посещали курсы. Как и в случае Отряда 88, мы разделили скользящее среднее на 100, чтобы облегчить интерпретацию наблюдаемых эффектов.

Изучение структуры сети на временном отрезке требует включения переменных для учета значимых временных и событийных эффектов. В модель включены две переменные, описывающие криволинейный эффект, который параметр времени оказывает на различные переменные централизации (но не на индекс E – I, см. рис. 3–7): помесячная и помесячная в квадрате. Для индекса E – I применяется только помесячная переменная. Еще четыре дополнительные переменные описывают критические события и периоды. Фиктивная переменная указывает на гибель Нурдина и его ключевых сподвижников и их последующее «отсутствие» в сети начиная с сентября 2009 г. и до конца анализируемого периода. Дополнительная фиктивная переменная описывает влияние возможности Нурдина сделать запас взрывчатых веществ после теракта в канун Рождества 2000 г. в Индонезии. Эта переменная, называемая «взрывчатые вещества», относится к периоду начиная от получения Нурдином взрывчатых веществ в декабре 2002 г. до момента их использования в первом теракте, проведенном сетью, в августе 2003 г. Мы также включили серию фиктивных переменных «до и после операции», охватывающих три месяца непосредственно до и после каждой из пяти крупных операций: Бали I, атака на отель JW Marriott, атака на австралийское посольство, Бали II, атака на отель в Джакарте. Поскольку сеть Нурдина стала непосредственно участвовать в терактах лишь после первой атаки на Бали, фиктивные переменные «до и после операции» для всех атак, кроме первой, объединены в одну переменную «до операции» и одну переменную «после операции», а переменные «до и после операции» для первой атаки на Бали рассматриваются отдельно.

Для выявления процессов адаптации и изменений, происходивших в сети Нурдина с 2001 по 2010 г. в ответ на внутренние и внешние факторы, мы включили описательные методы и многомерную регрессию обычного метода наименьших квадратов (далее – МНК). Поскольку условия социальных сетей отличаются от таковых при стандартных подходах МНК, мы использовали методы «вытаскивания» (бутстреппинг) для оценки стандартных ошибок; этот подход широко используется при работе с данными социальных сетей (Borgatti et al., 2002; Prell, 2011).

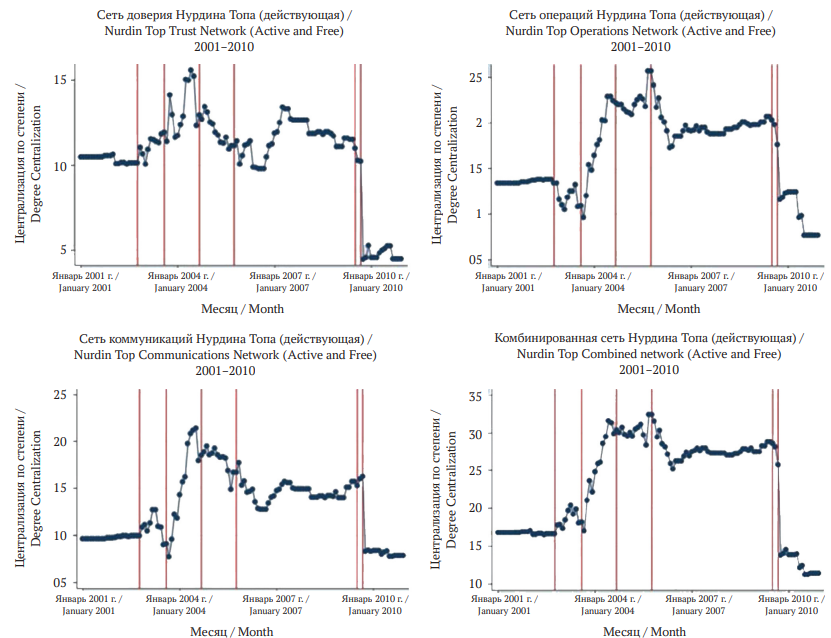

Рис. 2. Степень централизации действующей сети Нурдина Топа

Fig. 2. Degree Centralization of Alive and Free Noordin Top Network

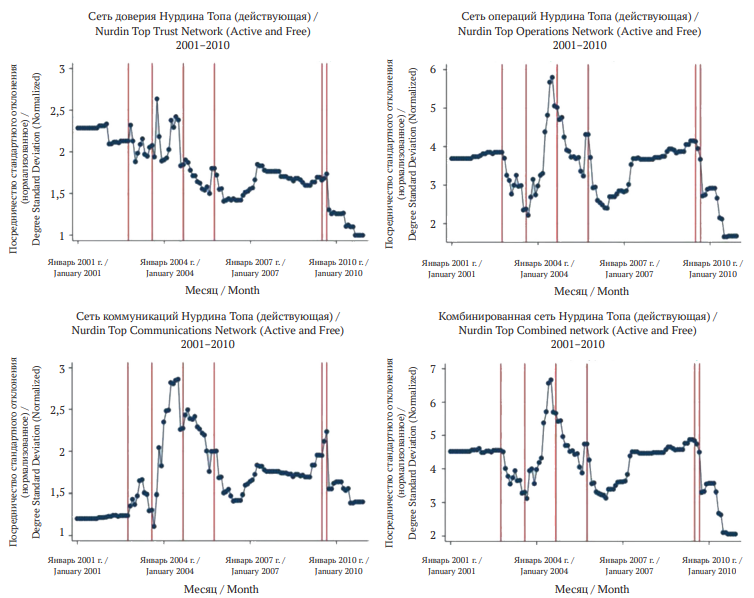

Рис. 3. Степень стандартного отклонения действующей сети Нурдина Топа

Fig. 3. Degree Standard Deviation of Alive and Free Noordin Top Network

Таблица 1

Результаты многомерной регрессии для комбинированной сети Нурдина Топа (действующей)

Table 1. Multivariate Regression Results for Noordin Top Combined Network (Alive and Free)

| Централизация / Centralization | Индекс E – I / EI Index | ||||||||

| Степень / Degree | Посредничество / Betweenness |

|

| ||||||

| Фриман / Freeman | Стандартное отклонение / | Фриман / Freeman | Стандартное отклонение / Std. Deviation |

|

| ||||

Постоянное слагаемое / Intercept | 17,821*** | -455,258*** | 4,523*** | 44,611 | 12,504*** | -339,603** | 1,341*** | -39,538*** | -0,302*** | 12,626*** |

Отряд 88 / Detachment 88 | 3,651*** | 1,932*** | -0,029 | -0,107 | 2,354*** | 3,212*** | 0,151*** | 0,123*** | -0,032*** | 0,006 |

JCLEC | -4,802*** | -3,828*** | -0,221 | -1,050*** | -2,474** | 5,476*** | -0,028 | 0,480*** | -0,052* | -0,111*** |

Помесячная переменная / Month |

| 1,687*** |

| -0,164 |

| 1,462*** |

| 0,158*** |

| -0,047*** |

Помесячная переменная в квадрате / Month2 |

| -0,001*** |

| 0,000 |

| -0,002*** |

| -0,000*** |

| 0,000*** |

До Бали I (2002) / Pre Bali I (2002) | -1,241*** | -2,628*** | 0,018 | -0,001 | 1,456*** | 1,700*** | 0,031 | -0,014 | 0,036*** | 0,068*** |

После Бали I (2002) / Post Bali I (2002) | -0,357 | -1,430 | 0,188 | 0,160 | 1,341*** | 1,656** | 0,038 | 0,010 | 0,056** | 0,080*** |

Взрывчатые вещества / Explosives | -0,311 | -2,740** | -1,090*** | -1,135*** | 0,083 | 0,678 | 0,003 | -0,067 | -0,089*** | -0,033 |

До операций / Pre Ops | 1,934** | 1,964** | 0,443* | 0,307 | -1,930* | -0,658 | -0,174*** | -0,098* | 0,032* | 0,025* |

После операций / Post Ops | 1,551** | 1,371* | 0,113 | 0,111 | -0,197 | -0,203 | -0,038 | -0,056 | 0,071*** | 0,076*** |

Гибель ключевых фигур / Key Deaths | -11,922*** | -10,923*** | -1,319*** | -1,864*** | -9,999*** | -4,648*** | -0,639*** | -0,269** | -0,066** | 0,018 |

Наблюдения / Observations | 118 | 118 | 117 | 117 | 117 | 117 | 116 | 116 | 115 | 115 |

AIC | 468,354 | 447,024 | 187,350 | 169,283 | 588,325 | 502,130 | -51,878 | -111,474 | -376,270 | -396,953 |

BIC | 490,519 | 477,502 | 209,447 | 199,667 | 610,423 | 532,514 | -29,849 | -81,184 | -354,311 | -366,759 |

Скорректированные R2 / Adjusted R2 | 92.77 | 94,16 | 54,24 | 62,04 | 65,62 | 84,07 | 67,48 | 81,17 | 73,68 | 78,73 |

Примечание: Коэффициенты нестандартизированные; бутстреппинг стандартных ошибок для оценки значимости * p < 0,05 **, p < 0,01, *** p < 0,001 (двусторонний).

Note: Coefficients are unstandardized; bootstrap standard errors used to estimate significance * p < .05, ** p < .01, *** p < .001 (two-tailed).

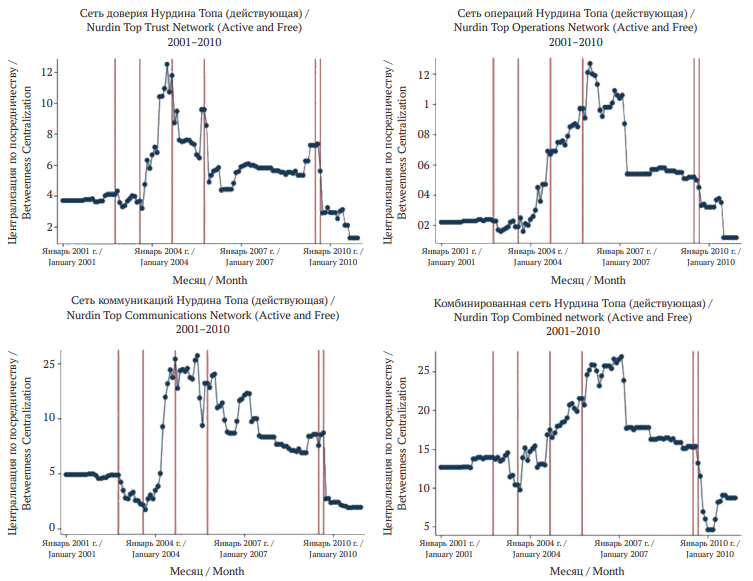

Рис. 4. Степень централизации действующей сети Нурдина Топа

Fig. 4. Degree Centralization of Alive and Free Noordin Top Network

Рис. 5. Посредничество стандартного отклонения действующей сети Нурдина Топа

Fig. 5. Betweenness Standard Deviation of Alive and Free Noordin Top Network

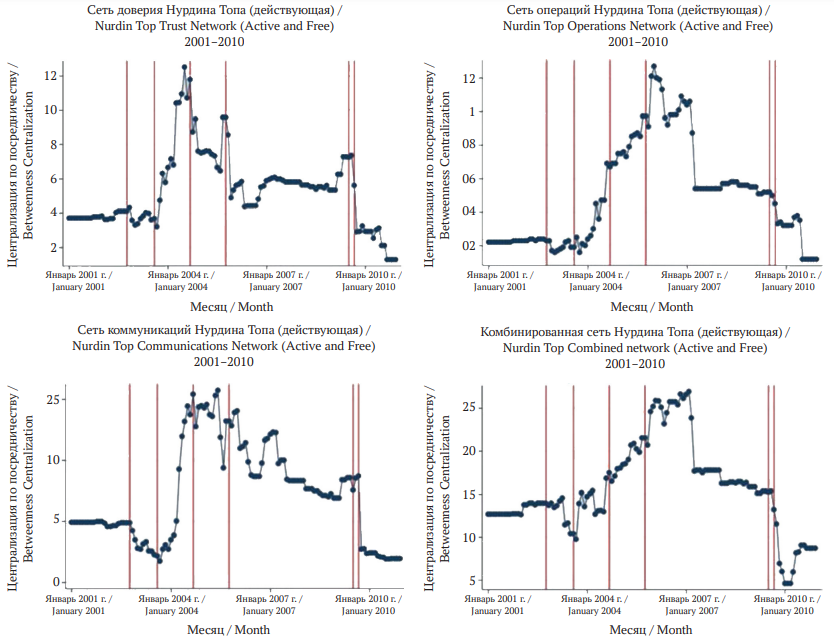

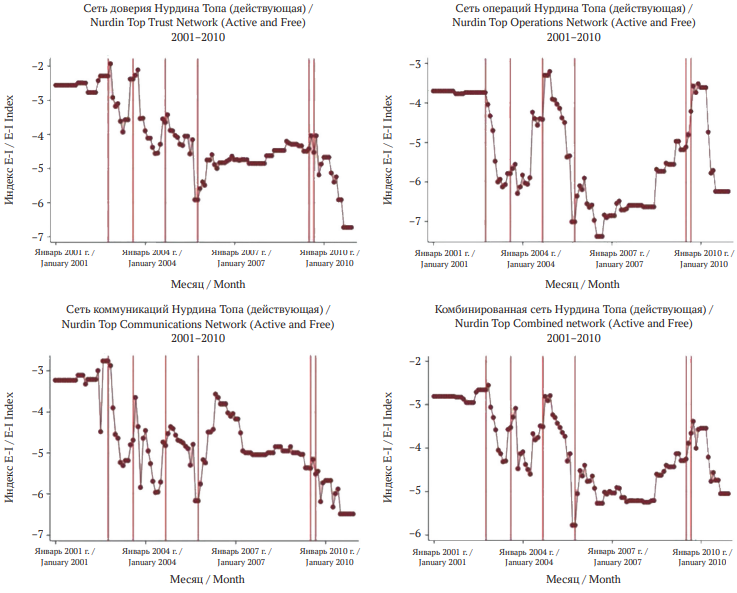

Рис. 6. Индекс E-I действующей сети Нурдина Топа

Fig. 6. E-I Index of Alive and Free Noordin Top Network

Результаты

На рис. 2–6 показаны графики централизации и значений индекса E-I для действующих сетей Нурдина Топа в аспекте доверия, операций, коммуникаций и для комбинированной сети. А именно графики централизации (степень и посредничество), нормализированного стандартного отклонения (степень и посредничество) и индекса E – I для каждой сети. Слева направо вертикальные темно-серые линии указывают на ключевые моменты в жизненном цикле сети Нурдина: первая атака на Бали (октябрь 2002 г.), атака на отель JW Marriott (август 2003 г.), атака на австралийское посольство (июль 2004 г.), вторая атака на Бали (октябрь 2005 г.), атака на отель в Джакарте (июль 2009 г.), смерть Нурдина и его ключевых сподвижников (сентябрь 2009 г.). Сравнение показателей степени централизации (рис. 2) и степени стандартного отклонения (рис. 3) позволяет сделать ряд интересных выводов. Оказалось, что степень централизации сети быстро стала высокой в самом начале ее существования, а затем, после небольшого снижения в 2004 г., оставалась относительно стабильной, во всяком случае до момента гибели Нурдина. Однако для степени стандартного отклонения картина иная. По этому аспекту наблюдается быстрый рост централизации в начале существования сети, затем снижение до первоначальных показателей и медленный рост в конце 2006 г. Этот показатель снижается до начала 2007 г., затем незначительно растет и остается относительно постоянным до гибели Нурдина в 2009 г. Сравнение этих двух наборов данных позволяет предположить, что Нурдин создал и поддерживал многочисленные связи с членами группы, тем самым повышая степень централизации (рис. 2), однако его ближний круг не делал этого; это объясняет, почему, за исключением подъема в 2004 г., степень стандартного отклонения оставалась относительно стабильной в течение всего исследуемого периода (рис. 3). Этот вывод подтверждают коэффициенты временной переменной, показанные в табл. 1 («помесячная» переменная). В частности, коэффициент стандартной степени централизации (т. е. коэффициент Фримана) является положительным и статистически значимым, показывая, что с учетом всех остальных факторов степень централизации возрастала с течением времени. Напротив, коэффициент стандартного отклонения отрицателен, но статистически незначим, т. е. с учетом всех остальных факторов степень стандартного отклонения была относительно постоянной с 2001 по 2010 г.

Подобных взаимоотношений не наблюдается между централизацией посредничества (рис. 4) и стандартным отклонением посредничества (рис. 5). Здесь два набора показателей изменяются сходным образом, что говорит о том, что Нурдин и его ключевые сподвижники заняли в сети позиции посредников. Эти результаты также подтверждаются коэффициентами временной переменной, приведенными в табл. 1. Коэффициенты как централизации посредничества, так и стандартного отклонения посредничества положительны и статистически значимы, т. е. с учетом всех остальных факторов оба этих показателя возрастали в течение всего исследуемого периода.

Индекс E – I (рис. 6) показывает, что комбинированная сеть становилась все более замкнутой большую часть периода наблюдения. Действительно, до большинства терактов, организованных Нурдином, за исключением взрывов на Бали в 2005 г., cеть активно развивала внешние связи. Вероятно, эта тенденция отражает потребность в информации или других ресурсах, таких как материалы для изготовления бомб и деньги. С другой стороны, после терактов, организованных Нурдином, также за исключением атак 2005 г., сеть становилась очень закрытой. Эти перемены непосредственно перед большинством атак и после них показывают, что сплоченность сети в такие периоды подвержена изменениям. Особенно интересен феномен, когда непосредственно перед терактом в июле 2009 г. Нурдин начал формировать связи с членами сети вне своего близкого круга; есть вероятность, что это было его ошибкой, так как он погиб через два месяца после этих терактов.

В табл. 1 показаны результаты многомерного регрессионного анализа. Показаны модели с учетом и без учета помесячной и помесячной в квадрате переменных, поскольку между ними существует высокая колинеарность. Поскольку в таблице отражены пять зависимых переменных для обеих моделей, а также десять независимых переменных для моделей с учетом помесячной и помесячной в квадрате переменной и восемь независимых переменных для моделей без учета последних, то общее количество коэффициентов достигает почти ста и обсудить их все невозможно. Таким образом, мы прокомментируем в основном модели без учета двух помесячных переменных и сконцентрируемся на общих тенденциях и на тех коэффициентах, которые являются одновременно сущностно и статистически значимыми (McCloskey, 1995; Ziliak & McCloskey, 2008). Данные в табл. 1 позволяют сделать множество интересных выводов. Например, скорректированные R2 для всех моделей чрезвычайно высоки, а значит, они отвечают за существенную долю вариативности зависимых переменных, а также внушают уверенность, что наши модели адекватно объясняют вариативность зависимых переменных11.

Анализ поведения сети перед и после операций показывает, что до терактов сеть становилась более централизованной по показателю степени централизации, но не по показателю посредничества централизации, что в некоторой степени подтверждает Гипотезу 1a. Заметим, что первый показатель означает степень централизации сети вокруг участников, обладающих многочисленными связями, а второй – степень ее централизации вокруг участников, выполняющих роль посредников; следовательно, полученный результат говорит о том, что перед операцией централизация возникает по некоторым направлениям и не возникает по другим. Интересно, что после атаки сеть не стала децентрализованной, как мы ожидали (Гипотеза 1b)12. Фактически после атак процесс централизации продолжился. Это можно объяснить тем, что Нурдин не смог создать менее централизованную гибкую структуру сразу после теракта и это, возможно, делало его сеть уязвимой в такие периоды.

Интересно отметить, что перед атаками сеть действительно двигалась в направлении внешней стороны индекса E-I, что подтверждает Гипотезу 2a. Сеть вела себя таким же образом и после терактов (Гипотеза 2b), что могло способствовать гибели руководителя. Коэффициент После Бали I показывает тот же результат. Значительное разрушение сети после теракта Бали I говорит о том, что рост внешних связей в условиях враждебного окружения может привести к катастрофическим результатам. Другое объяснение состоит в том, что очевидная неспособность Нурдина децентрализовать свою сеть или сдержать движение к увеличению количества внешних связей отражает особенности нашего способа кодирования данных. Как отмечалось выше, мы предполагали, что однажды образованные связи продолжают существовать, а значит, мы не учитывали, что какие-то связи могли прекратиться (или, по крайней мере, стать неактивными) после теракта.

Как и ожидалось (Гипотезы 3a и 3b), создание Отряда 88 и Центра JCLEC привело к повышению изоляции сети Нурдина, что подтверждают значения индекса E-I в табл. 1. Результаты показывают, что эти события заставили сеть становиться более замкнутой; это предполагает, что сеть ощущала давление этих двух групп и попыталась повысить свою безопасность, сосредоточившись на формировании и поддержании внутренних связей и ограничении внешних. Изоляция мятежников является, как правило, одной из задач антитеррористической деятельности, но она может также привести к росту радикализма группы (Sunstein, 2009). Однако в данном случае очевидно, что Нурдин и его последователи были уже в высокой степени радикальны (Griswold, 2010).

При этом влияние двух указанных организаций на централизацию сети различно. Вероятно, образование Отряда 88 подтолкнуло сеть к централизации, тем самым усиливая влияние и контроль со стороны Нурдина. Однако повышение централизации сети делало ее все более уязвимой для стратегий, направленных на ее обезглавливание, что, как мы уже отмечали, и разрушило сеть Нурдина. После гибели Нурдина и нескольких из его главных сподвижников осенью 2009 г. сеть в основном распалась. Влияние Центра JCLEC на степень централизации сети менее очевидно. Если сосредоточиться лишь на моделях, которые не учитывают две временные переменные, то окажется, что деятельность JCLEC снизила централизацию сети. Это означает, что JCLEC заставила Нурдина попытаться не только ограничить свои личные связи, чтобы уйти в тень, но и ограничить свою роль в качестве посредника, чтобы создать относительно более гибкую структуру в отношении распоряжения ресурсами. Таким образом, создание Центра JCLEC, вероятно, помогло снизить влияние и контроль Нурдина, но в то же время позволило сети сформировать более гибкую структуру. Тот факт, что коэффициент JCLEC резко меняется в отношении показателей посредничества централизации, когда в модели включаются временные переменные, повышает вероятность того, что, хотя давление со стороны JCLEC вынудило Нурдина уйти в тень, но оно не заставило его отказаться от позиции посредника.

Обсуждение и заключение

В данной статье исследовалась проблема устойчивости темной сети путем одновременного рассмотрения стратегических мер, предпринимаемых как темными сетями, так и контртеррористическими организациями. Результаты показывают, что эти действия обеих сторон способствуют формированию структуры темной сети, которая частично влияет на ее устойчивость. Было доказано, что процесс формирования структуры темной сети гораздо сложнее, чем описывается в современной научной литературе, а именно что структура сети на обоих концах континуумов сплоченности и централизации имеет потенциальные преимущества и недостатки в отношении ее устойчивости. В случае сети Нурдина Топа оказалось, что активное формирование внешних связей сети в периоды после терактов обеспечивало доступ к ресурсам, но, вероятно, стало одним из факторов обнаружения и последующего разрушения сети. Во многом аналогично ее предшественникам, организовавшим теракт Бали I, которые также активно устанавливали внешние связи после операции, эта сеть столкнулась со значительными потерями и была вынуждена перестраиваться немедленно после каждой операции. Эта тенденция, как и в целом принятие централизованной структуры, показывает, что сеть Нурдина сформировала субоптимальную структуру, которая в конечном итоге способствовала его гибели.

Аналогичным образом два во многом противоположных стратегических подхода (создание Отряда 88 и Центра JCLEC) сыграли решающую роль в разрушении сети путем изоляции ее от населения. Эти две организации оказали значительное давление на сеть, вынуждая ее становиться более замкнутой и выходить на свет, только когда она нуждалась в ресурсах; это, вероятно, способствовало гибели сети. В то же время они потенциально давали сети краткосрочные преимущества. Например, появление Центра JCLEC снизило влияние и контроль Нурдина и сделало сеть менее централизованной; однако при этом устойчивость сети могла повыситься, так как ее, вероятно, стало труднее отслеживать. Разумеется, эффект этих стратегий вряд ли был универсальным для всех выделенных групп сети Нурдина. Например, сеть коммуникаций приобрела совершенно иную структуру, чем комбинированная сеть, и эффекты наших независимых переменных на каждую выделенную группу (сеть доверия, сеть операций, сеть бизнеса и финансов и т. д.) пока неясны. Для оценки влияния этих стратегий на деятельность сетей потребуется дальнейший анализ.

Несомненно, баланс между безопасностью и эффективностью в отношении устойчивости темных сетей требует дальнейшего изучения. Одним из ограничений нашего анализа явилась невозможность выделить конкретные меры и элементы стратегии, применявшиеся Отрядом 88 и Центром JCLEC против сети Нурдина. К примеру, Отряд 88 с большой вероятностью применял альтернативные стратегии, такие как Psyop, но открытые источники об этом не сообщают. Будущие исследования должны быть посвящены изучению различных вариантов стратегий, применяемых против темных сетей и их влияния на структуру сети в течение времени. Полезным было бы изучение этих стратегий по отношению к различным группам сетей, аналогично описательному анализу, представленному в нашей работе. Еще одним ограничением данной работы, как и многих лонгитюдных исследований темных сетей, является то, что она не вполне учитывает эндогенные эффекты и другие внутренние процессы, влиявшие на структуру сети Нурдина в течение времени. Например, с большой вероятностью некоторые из тенденций сети к внутренней сплоченности и повышению централизации объясняются особенностями личности Нурдина и процессов принятия решений. Наконец, не следует считать, что поведение террористической сети Нурдина Топа характерно для поведения любых террористических сетей, не говоря уже обо всех темных сетях. Результаты данной работы говорят лишь о том, что необходимо дальнейшее изучение баланса между безопасностью и эффективностью в отношении устойчивости сетей в иных контекстах, а также что будущие исследования должны учитывать стратегические позиции как контртеррористических организаций, так и темных сетей. Такие исследования могли бы не только помочь ученым лучше понять проблему устойчивости темных сетей, но и способствовать их отслеживанию, разрушению и дестабилизации.

1 Организация признана террористической, ее деятельность запрещена на территории Российской Федерации.

2 Другие примеры успешных централизованных скрытых сетей включают сеть по перевозке наркотиков Пабло Эскобара и сеть Sendero Luminoso («Светлый путь») в Перу.

3 Примечательное исключение – работа Koschade (2006) о первой сети, объединявшей бомбистов в Бали.

4 Организация признана террористической, ее деятельность запрещена на территории Российской Федерации.

5 Исламская группа («Джамаат-и-Ислами») признана терроритической организацией.

6 Файи (Fa’i) – метод, используемый многими группами для получения денег и ресурсов путем вооруженных ограблений.

7 Эту тактику безуспешно пыталась применить в 2010 г. группа под управлением Дулматина в провинции Ачех (International Crisis Group, 2010).

8 Одномодовая сеть состоит из единственного набора участников и взаимоотношений между ними, которые могут быть любого типа, например, родство, дружба и т. д.

9 Двухмодовая сеть состоит либо из двух наборов участников, например, лиц и предприятий, либо из одного набора участников и одного набора событий или связей.

10 Сеть бизнеса и финансов была настолько разрозненной, что нет смысла анализировать ее как отдельную категорию.

11 Эти сети можно было бы анализировать отдельно в разделе, посвященном многомерным регрессиям, но цель данного анализа – изучить общее поведение террористической сети Нурдина Топа с точки зрения устойчивости сети. При этом анализ каждой подсети может, разумеется, дать информацию об особенностях устойчивости сети.

12 Для определения потенциально влияющих случаев, которые, будучи удаленными, значительно меняют результаты регрессии, мы использовали различные графики диагностики регрессии (например, сравнивали остаточные и приведенные графики, графики пропорционального плеча, графики плеча и графики квадрата остатка). Затем для каждой модели мы оценили уравнение регрессии, включающее все случаи, а также уравнение, исключающее потенциально влияющие случаи. Затем с помощью информационного критерия Акаике (AIC) и Байесовского информационного критерия (BIC) в качестве меры соответствия, мы сравнили модели между собой. Результаты наибольшего совпадения моделей представлены в табл. 1.

13 Рисунки 2–5 показывают, что для сетей операций это не выполняется.

Список литературы

1. Arquilla, J. (2009). Aspects of Netwar & the conflict with al Qaeda. Monterey, CA: Information Operations Center, Naval Postgraduate School.

2. Baker, W. E. & Faulkner, R. R. (1993). The social-organization of conspiracy: Illegal networks in the heavy electrical-equipment industry. American Sociological Review, 58(6), 837–860. https://doi.org/10.2307/2095954

3. Bakker, R. M., Raab, J., & Milward, H. B. (2011). A preliminary theory of dark network resilience. Journal of Policy Analysis and Management, 31(1), 33–62. https://doi.org/10.1002/pam.20619

4. Berman, E. (2009). Radical, religious, and violent: The new economics of terrorism. Cambridge, MA: The MIT Press.

5. Borgatti, S. P., Everett, M. G., & Freeman, L. C. (2002). UCINET for Windows: Software for social network analysis. Harvard, MA: Analytical Technologies.

6. Carley, K. M., Dombroski, M., Tsvetovat, M., Reminga, J., & Kamneva, N. (2003). Destabilizing terrorist networks. Paper presented at the 8th International Command and Control Research and Technology Symposium, National Defense War College, Washington DC.

7. Chwe, M. S. (2001).Rational ritual: Culture, coordination, and common knowledge. Princeton, NJ: Princeton University Press.

8. Coleman, J. S. (1964). Introduction to Mathematical Sociology. New York, NY: Free Press.

9. Coleman, J. S. (1988). Free riders and zealots: The role of social networks. Sociological Theory, 6(1), 52–57. https://doi.org/10.2307/201913

10. Combatting Terrorism Center. (2006). Harmony and disharmony: Exploiting al-Qaida's organizational vulnerabilities (pp. 55). West Point, NY: Combating Terrorism Center at West Point.

11. Conboy, K. (2006). The second front. Jakarta, Indonesia: Equinox Press.

12. Crossley, N., Edwards, G., Harries, E., & Stevenson, R. (2012). Covert social movement networks and the secrecy-efficiency trade off: The case of the UK suffragettes (1906–1914). Social Networks, 34, 634–644. https://doi.org/10.1016/j.socnet.2012.07.004

13. deNooy, W., Mrvar, A., & Batagelj, V. (2011). Exploratory social network analysis with Pajek (Revised and expanded ed.). Cambridge, UK: Cambridge University Press.

14. Elite indonesian police unity under fire over torture, unlawful killings (2013, March 30). South China Morning Post: Asia. http://www.scmp.com/news/asia/article/1202787/elite-indonesian-police-unit-under-fire-over-torture-unlawful-killings

15. Enders, W., & Jindapon, P. (2010). Network externalities and the structure of terror networks. Journal of Conflict Resolution, 54(2), 262–280. https://doi.org/10.1177/0022002709355439

16. Enders, W., & Sandler, T. (2006). The political economy of terrorism. Cambridge, UK: Cambridge University Press.

17. Enders, W., & Su, X. (2007). Rational terrorists and optimal network structure. Journal of Conflict Resolution, 57(1), 33–57. https://doi.org/10.1177/0022002706296155

18. Erickson, B. (1981). Secret societies and social structure. Social Forces, 60(1), 188–210. https://doi.org/10.1093/sf/60.1.188

19. Everton, S. F. (2012a). Disrupting dark networks. Cambridge, UK: Cambridge University Press.

20. Everton, S. F. (2012b). Network topography, key players and terrorist networks. Connections, 37(1), 12–19.

21. Everton, S. F., & Cunningham, D. (2012). Detecting significant changes in dark networks. Behavioral Sciences of Terrorism and Political Aggression, 5(2), 94–114. https://doi.org/10.1080/19434472.2012.725225

22. Everton, S. F., & Cunningham, D. (2013). Terrorist network adaptation to a changing environment. In C. Morselli (Ed.), Crime and Networks (pp. 287–308). London, UK: Routledge.

23. Everton, S. F., & Cunningham, D. (2015). Dark network resilience in a hostile environment: optimizing centralization and density. Criminology, Criminal Justice, Law & Society, 16(1), 1–20.

24. Finke, R., & Stark, R. (1992). The churching of America, 1776-1990: Winners and losers in our religious economy. New Brunswick, NJ: Rutgers University Press.

25. Finke, R., & Stark, R. (2005). The churching of America, 1776–2005: Winners and losers in our religious economy (2nd ed.). New Brunswick, NJ: Rutgers University Press.

26. Freeman, L. C. (1979). Centrality in social networks I: Conceptual clarification. Social Networks, 1, 215–239. https://doi.org/10.1016/0378-8733(78)90021-7

27. Granovetter, M. (1973). The strength of weak ties. American Journal of Sociology, 73(6), 13601380. https://doi.org/.2307/2776392

28. Granovetter, M. (2005). The impact of social structure on economic outcomes. Journal of Economic Perspectives, 79(1), 33–50. https://doi.org/10.1257/0895330053147958

29. Griswold, E. (2010). The tenth parallel: Dispatches from the fault line between Christianity and Islam. New York, NY: Farra, Staus, and Giroux.

30. Hafez, M. M. (2004). From marginalization to massacres: A political process explanation of violence in Algeria. In Q. Wiktorowicz (Ed.), Islamic activism: A social movement theory approach (pp. 37–60). Bloomington, IN: Indiana University Press.

31. Hoivik, T., & Gleditsch, N. P. (1975). Structural parameters of graphs: A theoretical investigation. In H. M. Blalock (Ed.), Quantitative sociology (pp. 203–222). New York: Academic Press. https://doi.org/10.1007/BF00192487

32. International Crisis Group. (2006).Terrorism in Indonesia: Noordin's networks (Asia Report No. 114). http://www.crisisgroup.org/~/media/Files/asia/south-east-asia/indonesia/114 terrorism in indonesianoor din s networks

33. International Crisis Group. (2009). Indonesia: Noordin Top's support base (Asia Briefing No. 95). http://www.crisisgroup.org/~/media/Files/asia/south-east-asia/indonesia/b95indonesianoordintops s upport base.pdf

34. International Crisis Group. (2010). Indonesia: Jihadi surprise in Aceh (Asia Report No. 189). http://www.crisisgroup.org/~/media/Files/asia/south-east-asia/indonesia/189%20Indonesia%20-%20Jihadi%20Surprise%20in%20Aceh.pdf

35. International Crisis Group. (2011). Indonesian jihadism: Small groups, big plans (Asia Report No. 204). http://www.crisisgroup.org/~/media/Files/asia/south-east-asia/indonesia/204%29Indonesian%20Jihadism%20%20Sall%20Groups%20Big%20Plans.pdf

36. International Crisis Group. (2012). Indonesia: The deadly cost of poor policing (Asia Report No. 218). http://www.crisisgroup.org/~/media/Files/asia/south-east-asia/indonesia/218%20Indonesia%20--%20The%20Deadly%20Cost%20of%20Poor%20

37. Policing, M., Petersen, E., Bull, J., Monsen, S., & Richmond, P. (1960). The failure of an incipient social movement. Pacific Sociological Review, 3, 35–40.

38. Jakarta Centre for Law Enforcement Cooperation. (2005–2010). Annual reports. http://www.jclec.com/index.php?option=comdocman&task=catview&gid=113&Itemid=42

39. Jones, S. (2009). Noordin’s dangerous liaisons. Tempo. http://www.crisisgroup.org/en/regions/asia/south-east-asia/indonesia/op-eds/jones-noordins-dangerous-liaisons.aspx

40. Kenney, M. (2007). From Pablo to Osama: Trafficking and terrorist networks, government bureaucracies, and competitive adaptation. University Park, PA: Pennsylvania State University Press.

41. Kilcullen, D. (2010). Counterinsurgency. Oxford, UK: Oxford University Press.

42. Koschade, S. (2006). A social network analysis of Jemaah Islamiyah: The applications to counterterrorism and intelligence. Studies in Conflict & Terrorism, 29, 559–575. https://doi.org/10.1080/10576100600798418

43. Krackhardt, D. (1994). Graph theoretical dimensions of informal organizations. In K. M. Carley, & M. J. Prietula (Eds.), Computational organization theory (pp. 89–111).

44. Hillsdale, NJ: L. Erlbaum Associates. Krebs, V. (2001). Mapping networks of terrorist cells. Connections, 24(3), 43–52.

45. Lindelauf, R., Borm, P., & Hamers, H. (2009). The influence of secrecy on the communication structure of covert networks. Social Networks, 31, 126–137. https://doi.org/10.2139/ssrn.1096057

46. Lofland, J., & Stark, R. (1965). Becoming a worldsaver: A theory of conversion to a deviant perspective. American Sociological Review, 30, 862–875. https://doi.org/10.2307/2090965

47. Maoz, Z. (2011). Networks of nations: The evolution, structure, and impact of international networks, 1816–2001. Cambridge, UK: Cambridge University Press.

48. McAdam, D. (1982). Political process and the development of Black insurgency, 1930–1970. Chicago, IL: University of Chicago Press.

49. McAdam, D. (1986). Recruitment to high risk activism: The case of Freedom Summer. American Journal of Sociology, 92, 64–90. https://doi.org/10.1086/228463

50. McAdam, D. (1999). Political process and the development of Black Insurgency, 1930–1970 (2nd ed.). Chicago, IL: University of Chicago Press.

51. McAdam, D., & Paulsen, R. (1993). Specifying the relationship between social ties and activism. American Journal of Sociology, 99, 640–667. https://doi.org/10.2307/2781286

52. McCloskey, D. (1995). The insignificance of statistical significance. Scientific American, April, 32–33.

53. McCormick, G. (2005). The Diamond Insurgent/COIN Model. Department of Defense Analysis, Naval Postgraduate School.

54. Monterey, CA. McCormick, G., & Owen, G. (2000). Security and coordination in a clandestine organization. Mathematical and Computer Modelling, 31, 175–192. https://doi.org/10.1016/S0895-7177(00)00050-9

55. Morselli, C. (2009). Inside criminal networks. New York, NY: Springer.

56. Morselli, C., Giguere, C., & Petit, K. (2007). The efficiency/security trade-off in criminal networks. Social Networks, 29, 71–98. https://doi.org/10.1016/j.socnet.2006.05.001

57. Passy, F. (2003). Social networks matter. But how? In M. Diani & D. McAdam (Eds.), Social movements and networks: Relational approaches to collective action (pp. 21–48). Oxford, UK: Oxford University Press. https://doi.org/10.1093/0199251789.003.0002

58. Prell, C. (2011). Social network analysis: History, theory & methodology. Thousand Oaks, CA: SAGE Publications.

59. Priamarizki, A. (2013). Counter-terrorism in Indonesia: The end of special detachment 88? RSIS Commentaries, 062/2013. http://www.rsis.edu.sg/publications/Perspective/RSIS0622013.pdf

60. Raab, J., & Milward, H. B. (2003). Dark networks as problems. Journal of Public Administration Research and Theory, 13(4), 413–439. https://doi.org/10.1093/jpart/mug029

61. Ramakrishna, K. (2009). Governmental responses to extremism in Southeast Asia: 'Hard' versus 'soft' approaches. In A. de Borchgrave, T. Sanderson & D. Gordon (Eds.), Conflict, community, and criminality in Southeast Asia and Australia: Assessments from the field (pp. 31–36). Washington, DC: Center for Strategic and International Studies.

62. Roberts, G. (2013). Indonesian anti-terror squad killings prompt revenge attacks. http://www.abc.net.au/am/content/2013/s3686010.htm

63. Roberts, N., & Everton, S. F. (2011). Strategies for combating dark networks. Journal of Social Structure, 12(2). http://www.cmu.edu/joss/content/articles/volume12//RobertsEverton.pdf

64. Sageman, M. (2003). Statement to the National Commission on Terrorist Attacks Upon the United States. http://www.9-11commission.gov/hearings/hearing3/witnesssageman.htm

65. Sageman, M. (2004). Understanding terror networks. Philadelphia, PA: University of Pennsylvania Press.

66. Sageman, M. (2008). Leaderless jihad: Terror networks in the twenty-first century. Philadelphia, PA: University of Pennsylvania Press.

67. Scott, J. (2000). Social network analysis: A handbook (2nd ed.). Thousand Oaks, CA: Sage Publications.

68. Smith, C. S. (1991). The emergence of liberation theology: Radical religion and social movement theory. Chicago, IL: University of Chicago Press.

69. Snijders, T. A. B. (1981). The degree variance: An index of graph heterogeneity. Social Networks, 3, 163–174. https://doi.org/10.1016/0378-8733(81)90014-9

70. Snow, D. A., Zurcher, L. A., & Ekland-Olson, S. (1980). Social networks and social movements: A microstructural approach to differential recruitment. American Sociological Review, 45, 787–801. https://doi.org/10.2307/2094895

71. Solomon, D. (2007). Pillars of power: Australia's institutions. Sydney, Australia: The Federation Press.

72. Stark, R. (1996). The rise of Christianity: A sociologist reconsiders history. Princeton, NJ: Princeton University Press.

73. Stark, R., & Bainbridge, W. S. (1980). Networks of faith: Interpersonal bonds and recruitment to cults and sects. American Journal of Sociology, 85(6), 1376–1395.

74. Sunstein, C. R. (2009). Going to extremes: How like minds unite and divide. Oxford, UK: Oxford University Press.

75. Tucker, D. (2008). Terrorism, networks and strategy: Why the conventional wisdom is wrong. Homeland Security Affairs, 4(2), 1–18.

76. Uzzi, B. (1996). The sources and consequences of embeddedness for the economic performance of organizations: The network effect. American Sociological Review, 61(4), 674–698. https://doi.org/10.2307/2096399

77. Uzzi, B. (2008). A social network's changing statistical properties and the quality of human innovation. Journal of Physics A: Mathematical and Theoretical, 41, 1–12. https://doi.org/10.1088/17518113/41/22/224023

78. Uzzi, B., & Spiro, J. (2005). Collaboration and creativity: The small world problem. American Journal of Sociology, 111(2), 447–504. https://doi.org/10.1086/432782

79. Wasserman, S., & Faust, K. (1994). Social network analysis: Methods and applications. Cambridge, UK: Cambridge University Press. Ziliak, S. T., & McCloskey, D. N. (2008). The cult of statistical significance. Ann Arbor, MI: The University of Michigan Press.

Об авторах

Ш. Ф. ЭвертонСоединённые Штаты Америки

Шин Ф. Эвертон является преподавателем кафедры анализа обороны и заместителем директора лаборатории CORE

г. Монтерей

Д. Каннингэм

Соединённые Штаты Америки

Дэниэл Каннингэм является преподавателем кафедры анализа обороны

г. Монтерей

Рецензия

Для цитирования:

Эвертон Ш.Ф., Каннингэм Д. Устойчивость темных сетей в условиях враждебного окружения: оптимизация централизации и плотности. Russian Journal of Economics and Law. 2023;17(3):667-688. https://doi.org/10.21202/2782-2923.2023.3.667-688. EDN: MOZVSV

For citation:

Everton S.F., Cunningham D. Dark network resilience in a hostile environment: optimizing centralization and density. Russian Journal of Economics and Law. 2023;17(3):667-688. (In Russ.) https://doi.org/10.21202/2782-2923.2023.3.667-688. EDN: MOZVSV